之前写过一个wifi断网神器,原理是模拟ap不停发送deauth帧,但是这个有个缺陷就是对PMF是没有效果的,所以我又思考一番其他的方法。

考虑到station接入softap时,一般的softap都要为这个station分配一些内存资源,所以能不能这方面入手,通过消耗掉softap的可用内存资源,让别的station无法接入呢?

那么,就需要验证一下了,于是我就拿业界标杆esp32来做测试,在w600上写了一段程序,用来模拟大量的station同时接入esp32的softap,运行后发现,果然esp32就被接满了,它不会再回应任何新的待接入的station了。我发现虽然esp32有超时回收资源的机制,但是它的回收时间太长了,所以架不住我这持续的攻击啊,所以最终esp32就是挂了,station完全接入不了~~~

然后,我又对w600/w800的softap进行了验证,w600/w800亦然挂了~~~

看来是达成了目的,后来又想这玩意儿对专业的ap有没有效果呢?

于是又拿华为axpro这款路由器验了下,攻击了半天,人家丝毫没有问题,看来专业ap就是流弊,也可能华为流弊~~~

看着仅是用于iot行业的wifi芯片不太行的样子,考虑到手机的wifi芯片一般都会高级一点,那么,手机的softap(热点)呢?

正好,我手里有小米11和海信hi reader,来验证一下:

▪ 小米11的softap很健壮,攻击了半天,也是丝毫没有挂,仍然能正常接入,高通果然流弊~~~

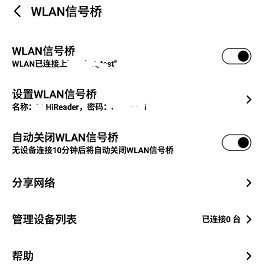

▪ 海信hi reader的softap就不太行了,一轮攻击就挂了,再也无法接入,这个是展讯芯片~~~

看来存在这种问题的wifi芯片不分领域了,由此我推测存在这种问题的最大可能就是厂家没有做过全面的测试吧,哈哈哈。而且可以看出都是咱国产的芯片存在这类问题,所以大家还有很多的路要赶啊。

考虑到用展讯wifi芯片的都是手机,那么,要是softap被干掉了后,就算界面上显示接入数为0,可是实际上却是任何人也接入不了的,

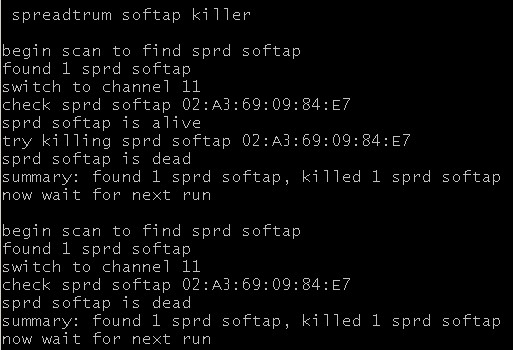

这种情况比较有意思,所以我就专门写了个检测此种softap的示例,用来恶心人,希望不要被人打~~~

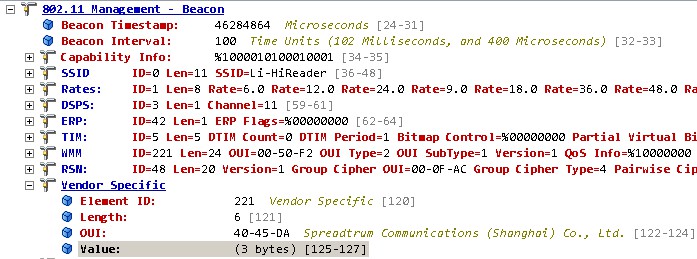

抓包分析展讯softap,可以看到vendor ie会标识出来其特征:

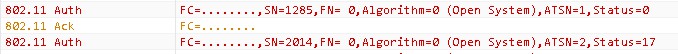

在接满softap后,会回复status 17:

于是就精确知道了它死了!!!

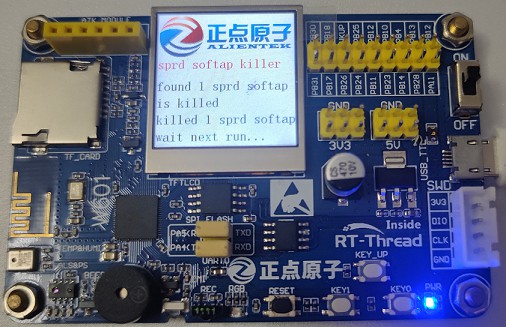

最后展示一下运行效果:

对本文感兴趣的话,可以点击下面下载:

w600测试固件--->![]() wm_w600.7z

wm_w600.7z

w600测试代码--->![]() softap_killer.7z

softap_killer.7z

-

11273132020-03-08 22:28:02

11 27313 -

894072022-06-11 11:53:37

8 9407 -

672522020-04-15 20:58:20

-

664112020-12-06 09:37:34

-

567612023-05-01 20:45:38